¿Por qué la Seguridad es el pilar clave en la transformación de tu Soporte?

Para las empresas, dar seguridad a los clientes, datos y empleados siempre será un objetivo muy importante a cumplir, y en muchos casos, lograr ese objetivo resulta ser una tarea muy difícil de lograr. ¿El motivo?, El rápido desarrollo de nuevas técnicas de ataques informáticos y la incapacidad de los fabricantes de incorporar rápidamente nuevos mecanismos de seguridad a sus productos.

A medida que la tecnología evoluciona a paso firme en la era digital, tenemos la responsabilidad de hacer que nuestras empresas sean un entorno más seguro, y para lograrlo, tenemos que entender las amenazas desde el punto de vista de los datos, internet y las internas.

Para proteger los datos, hay dos elementos que siempre van de la mano: la seguridad y la privacidad. Cuando nos referimos a la seguridad, hablamos de métodos para proteger las redes, dispositivos y datos frente a accesos no autorizados, y con respecto a la privacidad, el punto importante es definir políticas que definan cómo se realizará el tratamiento de datos.

Para protegernos en internet, debemos entender que la rápida expansión de dispositivos conectados al internet como los llamados Internet de las cosas (IoT) ha hecho que de forma activa se realicen amplios escaneos para identificar esos dispositivos conectados y vulnerables. Un mal uso de firewalls corporativos puede exponer de forma momentánea servicios de aplicaciones para acceso remoto en computadoras y servidores, volviéndose blanco fácil para los atacantes.

Y por último, pero no menos importante; tenemos las amenazas internas, que son el tipo de amenaza más peligrosas para las empresas, ya que el atacante puede ser cualquier empleado, disponiendo de tiempo suficiente para recolectar información, conociendo la infraestructura y mecanismos de seguridad.

Con nuestra solución de Soporte Remoto Corporativo De ISL Online, ayudamos a las empresas a proteger los datos, las conexiones de soporte remoto a través de internet y contra las amenazas internas, con elementos como cifrado, doble factor de autenticación, generación de códigos de sesión temporales y muchas otras características que explicamos a continuación.

¿Cómo empezar a proteger tus sesiones de soporte remoto? Guía para dar tus primeros pasos.

La seguridad es extremadamente importante cuando se trata de software de escritorio remoto. Para lograr el nivel más alto de seguridad para tus sesiones de soporte, debes garantizar la protección en varios niveles: el software en sí, la red, el servidor y el lado del cliente. En este artículo, queremos analizar contigo la importancia de estas cuatro categorías principales.

La seguridad del software generalmente se evalúa a través de pruebas de penetración. Estas pruebas consisten en escaneos automatizados y revisiones manuales para revelar posibles vulnerabilidades que deben abordarse y corregirse de inmediato. Es importante darse cuenta de que las funciones de seguridad implementadas en el software no son suficientes si no se cuida la seguridad de la red, especialmente en cada punto final donde se encuentran el servidor y el cliente. Las medidas de protección deben implementarse estrictamente en ambos lados.

Las sesiones remotas constan de varios elementos, el servidor (que maneja la sesión remota), el operador (que brinda soporte en la mesa de ayuda), la red y el cliente (que recibe el soporte). Todos estos elementos deben ser protegidos de manera efectiva. Por lo tanto, podemos decir que la seguridad consta de varios niveles de protección, que se pueden dividir en cuatro categorías principales:

- Seguridad de la red

- Seguridad del software de escritorio remoto

- Seguridad del servidor

- Seguridad del cliente

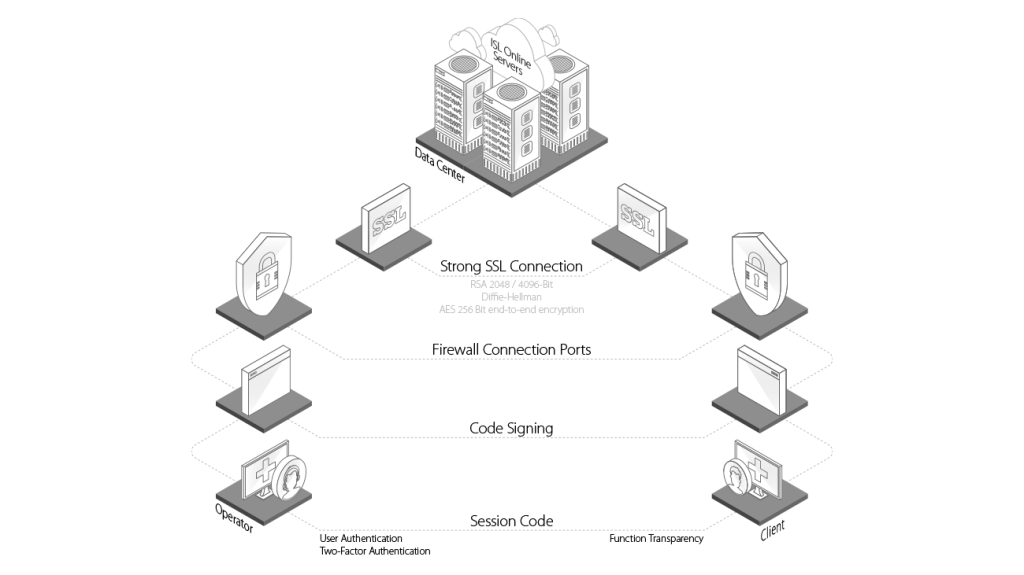

Algunas funciones de seguridad se implementan directamente en el software de escritorio remoto, mientras que otras deben configurarse correctamente en el lado del servidor y del cliente. Esta configuración también garantiza un tráfico seguro entre puntos finales. La siguiente figura te brinda una mejor descripción de la arquitectura de la red y muestra diferentes niveles de seguridad para proteger el tráfico.

Seguridad de la red

Como ves, el tráfico está protegido en varios niveles. El cifrado del tráfico es de suma importancia para evitar la intercepción del tráfico. Para establecer una conexión de soporte remoto con un cliente, el técnico debe iniciar la aplicación que contiene una clave pública RSA de 2048/4096 bits desde el servidor de aplicaciones.

La conexión inicial se establece en función del intercambio de claves RSA. El intercambio de claves RSA implica compartir claves públicas derivadas de claves privadas en el momento de la generación. Un intercambio de claves RSA exitoso utiliza el algoritmo criptográfico Diffie -Hellman para intercambiar las claves simétricas AES de 256 bits.

Por ejemplo, ISL Online protege tu tráfico de conexiones remotas mediante el cifrado de extremo a extremo AES de 256 bits. Las claves de cifrado simétrico se negocian mediante el algoritmo de intercambio de claves Diffie -Hellman y se protegen con RSA PKI de 2048/4096 bits. En el intercambio de claves Diffie -Hellman, se crea un secreto compartido entre dos sujetos. El secreto se puede utilizar para comunicaciones cifradas destinadas al intercambio de datos en una red pública.

CÓDIGO DE SESIÓN

Durante la sesión, el técnico de soporte genera un código de sesión único al cliente. El código de sesión deja de ser válido inmediatamente después de que se establece la conexión, por lo que no puede ser robado ni mal utilizado.

AUTENTICACIÓN DE DOS FACTORES

La autenticación del usuario se realiza mediante Autenticación De Dos Factores, que es una capa adicional de seguridad que agrega un segundo factor al proceso de autenticación y hace que el acceso no autorizado sea casi imposible. Este tipo de autenticación también debe habilitarse en el lado del cliente de la conexión.

COMPATIBLES CON FIREWALLS

Es importante que el software de soporte remoto no interfiera con el firewall del cliente para garantizar un funcionamiento sin problemas y brindar un alto nivel de protección. ISL Online, por ejemplo, inicia automáticamente una conexión saliente a través de los puertos 7615, 80 o 443, por lo que funciona con el firewall existente y no requiere configuración adicional en el lado del cliente.

Funciones de seguridad del software

El Software ISL Online Tiene Una Variedad De Funciones De Seguridad que se mejoran con cada nueva versión. Algunas de las funciones ya están implementadas en el software, otras deben configurarse en el servidor o en el lado del cliente, como las listas negras o las listas blancas. Ya hemos mencionado diferentes tipos de encriptación y autenticación de dos factores.

Aquí está la lista de funciones de seguridad que debe contener tu software de soporte remoto corporativo:

- RSA con intercambio de claves Diffie -Hellman

- Cifrado de extremo a extremo AES de 256 bits

- Autenticación de dos factores

- Filtrado de puertos

- Listas negras/listas blancas

- Firma de código (de archivos ejecutables)

- Auditorías de seguridad externas y pruebas de penetración

- Transparencia de funciones (sin modo sigiloso)

- Protección contra intrusiones de fuerza bruta

- Opción de intranet (solo LAN)

- Soporte de proxy inverso

- Opción para grabación automática de sesiones

- Gestión de Acceso

- Registros y responsabilidad

- Restricción de funciones

- Autenticación externa

- Centros de datos y metadatos

Seguridad en el lado del servidor

La configuración de seguridad del servidor depende de tu tipo de licencia, por ejemplo, licencia de nube, nube privada administrada o licencia de servidor. Pero en general, las siguientes características están disponibles:

- Filtrado de puertos

- Listas negras/listas blancas

- Configuración solo de intranet

- Soporte para proxy inverso

- Soporte para grabación automática de sesiones.

- Integración con proveedores de identidad personalizados

- Compatibilidad con la integración con software de análisis de registros personalizado

Otras personalizaciones disponibles:

- Restringir funciones

- Restringir protocolos permitidos

- Hacer cumplir las políticas de contraseñas

- Hacer cumplir las políticas de retención de datos

Seguridad en el lado del cliente

Para mantener y mejorar la seguridad, los usuarios deben ser proactivos y tomar siempre las medidas de seguridad necesarias en su lado de la red. Algunas políticas que aumentan la protección del cliente incluyen las siguientes:

- Para estar seguro, la recomendación general sería bloquear o evitar todo al principio y luego habilitar ciertas funciones sólo cuando sea necesario y solo para las personas que lo necesiten.

- Utiliza siempre contraseñas seguras.

- No repitas nunca las contraseñas.

- Usar un administrador de contraseñas.

- Utiliza la autenticación de dos factores siempre que sea posible.

- Crea dos cuentas de usuario en tus dispositivos: administrador y usuario estándar.

- Trabaja siempre como un usuario estándar e ingresa las credenciales de administrador solo cuando sea necesario.

- Configura tu pantalla para que se bloquee automáticamente cuando esté inactiva.

- No instales software que no necesites o conozcas.

- No abras enlaces que no conozcas o que vengan de fuentes desconocidas.

- Separa los dispositivos que usas para el trabajo de los que usas en casa o en privado.

- Nunca conectes unidades USB, disquetes o tarjetas de memoria de origen desconocido.

- Protege físicamente tu dispositivo: cierra la habitación en tu casa, cierra la oficina, no dejes los dispositivos desatendidos.

- Informa siempre cuando suceda algo: nadie gana si oculta algo.

IMPORTANTE

Recomendamos también deshabilitar la función Historial del portapapeles de Windows o cualquier otro software que realice un seguimiento del contenido del portapapeles y lo guarde para su uso posterior, ¡ya que esto también puede afectar gravemente a la seguridad de tu empresa!

Esta fue una breve descripción general de la estructura de la red y las funciones de seguridad relacionadas. Recuerda que la falta de seguridad está estrechamente relacionada con la pérdida de confianza del consumidor o usuarios y, como consecuencia, la pérdida de clientes actuales y futuros.

… Fuente: Adrian, ISLOnline

Novaltek es Partner Autorizado de ISLOnline